Desfăşurarea în domeniul tehnologic, cel puţin în Occident este: Qualcomm vs MediaTek. Personal, sunt un fan al companiei din Taiwan, deoarece cred că oferă produse foarte, foarte bune, care costă mai puțin pentru OEM. În consecință, dispozitive care, de asemenea, costă mai puțin pentru noi consumatorii. Mai ales procesoarele MediaTek Dimensiune sunt preferatii mei. Am fost uimit, totuși, de un defect în asta a fost descoperit de către experții din Cercetare punct de cercetare. Un bug cu adevărat enervant. Să vedem detaliile.

Procesoarele MediaTek, în special Dimensity, ar fi victimele unui defect care permite persoanelor rău intenționate să spioneze utilizatorii

Cercetare punct de cercetare, sau mai degrabă divizia sa de cercetare în domeniul securității cibernetice, a lansat astăzi un raport care detaliază existența unuia defect de securitate care afectează mai multe platforme MediaTek. Să vorbim despre compania din vârful lumii procesoarelor care este în prezent responsabilă de vânzarea a aproximativ 40% din SoC-urile din smartphone-urile lumii.

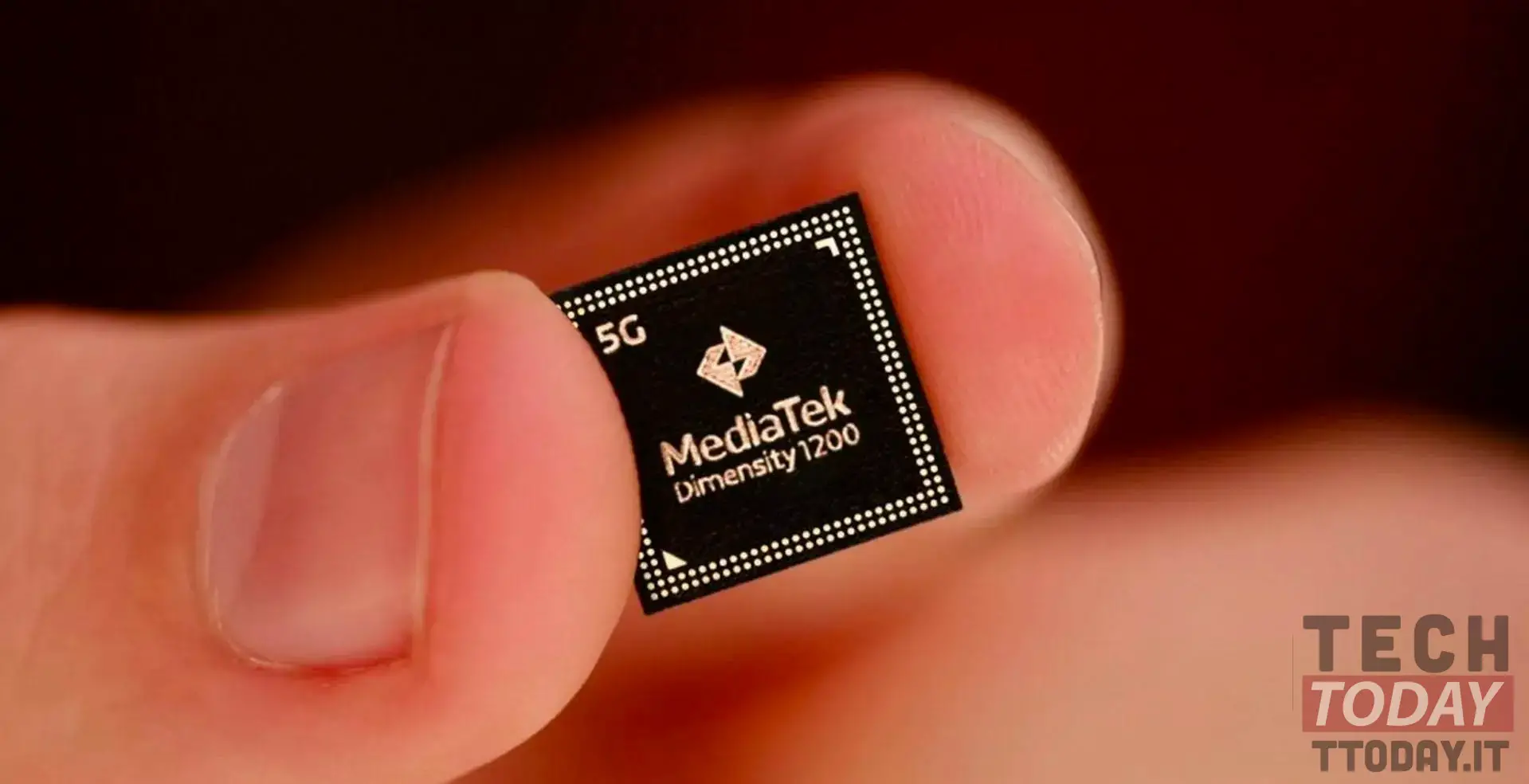

Potrivit experților, unul lacună în procesarea audio și componentele inteligenței artificiale din cipurile familiei „MediaTek Dimensity” ar putea fi exploatate de hackeri pentru a accesa diverse informații și, în cazurile cele mai extreme, chiar ascoltare conversatii a utilizatorilor.

De asemenea, citește: MediaTek sau Qualcomm: acesta este cel care conduce piața mondială

Procesoarele au o unitate de procesare AI (APU) și procesare digitală a semnalului audio (DSP) bazată pe microarhitectură "Tensilica Xtensa„Pentru a reduce utilizarea nucleului procesorului. Puteți accesa această zonă prin introducerea unui cod de cod folosind o aplicație Android și reprogramați sistemul pentru a spiona utilizatorii.

Experții au folosit inginerie inversă pentru a mărturisi despre vulnerabilitățile firmware-ului. Au folosit a Redmi Notă 9 5G, care echipează MediaTek Dimensity 800U. Chiar și o aplicație fără privilegii, adică permisiunea de a accesa datele sistemului, a fost capabilă accesați interfața audio a hardware-ului și manipulați fluxul de date.

Documentul dezvăluit spune:

Deoarece firmware-ul DSP are acces la fluxul de date audio, un mesaj IPI ar putea fi folosit de către un atacator pentru a crește privilegiile și, teoretic, pentru a intercepta utilizatorul smartphone-ului.

Lucrăm cu sârguință pentru a valida [vulnerabilitatea din Audio DSP] și luăm măsurile de precauție necesare. Nu există nicio dovadă că această lacună a fost exploatată. Încurajăm utilizatorii noștri finali să-și actualizeze dispozitivele de îndată ce corecțiile devin disponibile și să instaleze numai aplicații de pe platforme de încredere, cum ar fi Magazinul Google Play.

Din fericire, MediaTek are a descoperit și a remediat imediat defectul Am aflat datorită publicării buletinului de securitate emis în octombrie. Ergo? Nu ne asumăm niciun risc, cel puțin deocamdată.

Via | Android Poliție